Metoda AAA – protokoły RADIUS i TACACS

Damian Stelmach

Omówione w poprzednich artykułach metody weryfikacji czyli metoda oparta na haśle oraz metoda oparta na bazie użytkowników nie zamykają jeszcze całkowicie kwestii związanych z dostępem do konfiguracji urządzeń sieciowych. Jest jeszcze jedna metoda, najbardziej zaawansowana, zwana metodą potrójnego A. Nazwa tej metody wywodzi się od 3 słów – Authentication, Authorization oraz Accounting.

Autentykacja to uwierzytelnienie czyli sprawdzenie czy dany użytkownik jest faktycznie tym za kogo się podaje, autoryzacja to nic innego jak weryfikowanie do jakich zasobów konkretny użytkownik ma dostęp, accouting natomiast, zwany po polsku raportowaniem, to nic innego jak zbieranie informacji – logów o czynnościach jakie wykonał użytkownik. Mechanizm potrójnego A może wykorzystywać lokalną bazę użytkowników, którą utworzoną mamy na urządzeniu, ale także bazy użytkowników zapisane na serwerach logowania, które stosują protokoły uwierzytelniania takie jak RADIUS lub też TACACS.

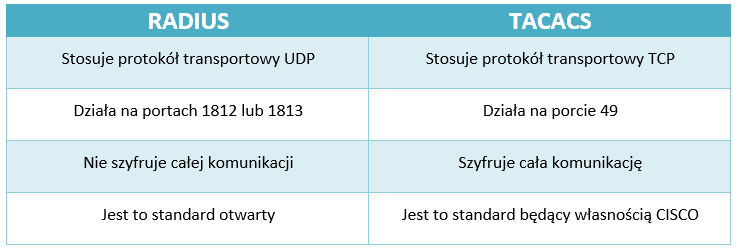

Oba te protokoły służą do weryfikacji danych o użytkownikach i można je wykorzystać również do uwierzytelniania na urządzeniach sieciowych. Serwery logowania to nic innego jak konkretne usługi sieciowe, korzystające z tych protokołów, które skonfigurować możemy na dedykowanym oprogramowaniu np. CISCO Secure, ale również na Linuxach czy Windowsach. Na serwerze Windowsowym da się np. skonfigurować usługę serwera logowania i połączyć ją z Active Directory, dzięki czemu możemy logować się do urządzenia korzystając z kont domenowych. Protokół RADIUS jest to rozwiązanie otwarte, wspierane przez większość firma zajmujących się technologiami sieciowymi, działające na protokole transportowym UDP.

TACACS natomiast to rozwiązanie firmy CISCO, pracujące z wykorzystaniem protokołu transportowego TCP. W przypadku tego pierwszego protokołu nie mamy pełnego szyfrowania, to znaczy tylko część komunikacji pomiędzy klientem, a serwerem RADIUS realizująca uwierzytelnianie jest szyfrowana, pozostałe polecenia przesyłane są jawnym tekstem. TACACS natomiast szyfruje całą komunikację, dlatego można uznać, że jest zdecydowanie bezpieczniejszy. Poniższa tabela przedstawia porównanie tych dwóch protokołów uwierzytelniania:

Polecamy: Mega Sekurak Hacking Party

Kolejna edycja największej imprezy hakerskiej w Polsce, czyli Mega Sekurak Hacking Party odbędzie się już 20 maja 2024r. Z tej okazji mamy dla Was kod: pasjamshp - wpiszcie go w koszyku, dzięki czemu otrzymacie 40% zniżki na bilet standard. Więcej szczegółów znajdziecie tutaj.

Książka: Wprowadzenie do bezpieczeństwa IT

Niedawno wystartował dodruk świetnej, rozchwytywanej książki pt. "Wprowadzenie do bezpieczeństwa IT, Tom I" (około 940 stron). Mamy dla Was kod: pasja (wpisz go w koszyku), dzięki któremu otrzymacie 10% zniżki - dziękujemy zaprzyjaźnionej ekipie Sekuraka za taki bonus dla naszych Widzów! Jest to pierwszy tom serii o ITsec, który wprowadzi w świat bezpieczeństwa IT każdą osobę - warto, polecamy!

Pomóż dzieciom

Polska Akcja Humanitarna od wielu lat dożywia dzieci. Prosimy, poświęć teraz dosłownie chwilę i pomóż klikając w oznaczony strzałką zielony brzuszek Pajacyka. Dziękujemy!

Komentarze

Czy macie jakieś pytania, sugestie, uwagi? A może zauważyliście literówkę albo błąd? Dajcie koniecznie znać: kontakt@pasja-informatyki.pl. Dziękujemy za poświęcony czas - to dzięki Wam serwis staje się coraz lepszy!